Elmec Informatica Spa

Coronavirus: terreno fertile per le mail di phishing. CybergON rivela il dietro le quinte

Coronavirus: terreno fertile per le mail di phishing

CybergON rivela il dietro le quinte

Quali sono gli attacchi più diffusi, come riconoscerli e arginarli?

Lo spiega un report realizzato dalla Business Unit di Elmec Informatica dedicata alla cybersicurezza

Brunello (VA), 7 maggio 2020 - L'emergenza COVID-19 è una situazione di difficoltà per privati e imprese che l’industria del Cybercrime sta cercando di sfruttare attraverso un incremento delle azioni di phishing. Come segnalato dal CERT-PA (Computer Emergency Response Team per la pubblica amministrazione – ora CSIRT) nelle ultime settimane, gli attacchi informatici tramite mail di phishing hanno avuto inizio dai primi giorni di Marzo e si sono protratti per i successivi due mesi, fino ad ora, nei quali si è avuto un picco di infezioni.

CybergON, business unit di Elmec Informatica dedicata alla cybersecurity, ha realizzato un’analisi tecnica delle mail di phishing più diffuse in questo periodo che veicolano soprattutto tre malware: Trickbot, Ursnif ed Emotet. Si tratta di malware in circolazione ormai da anni e che ciclicamente vengono ritoccati per provare a renderli non rintracciabili da soluzioni anti-malware.

Gli oggetti delle mail in questione non sono particolarmente fantasiosi, ma fanno leva sulla paura e sulle preoccupazioni più diffuse in questo momento. Alcuni esempi di oggetto: “Corona virus cure for china, italy” “Cancel shipment due to corona virus – new shipping details” “New COVID-19 prevention and treatment information”.

Di seguito, alcuni esempi di mail malevole analizzati nel report che trascinano con sé allegati in grado di infettare il dispositivo con uno dei malware sopra citati:

Esempio n°1: Trickbot

Si tratta di un malware progettato per rubare i dati privati degli utenti, dirottando i browser web.

In genere presenta un oggetto di questo tipo: “Coronavirus: informazioni importanti su precauzioni”

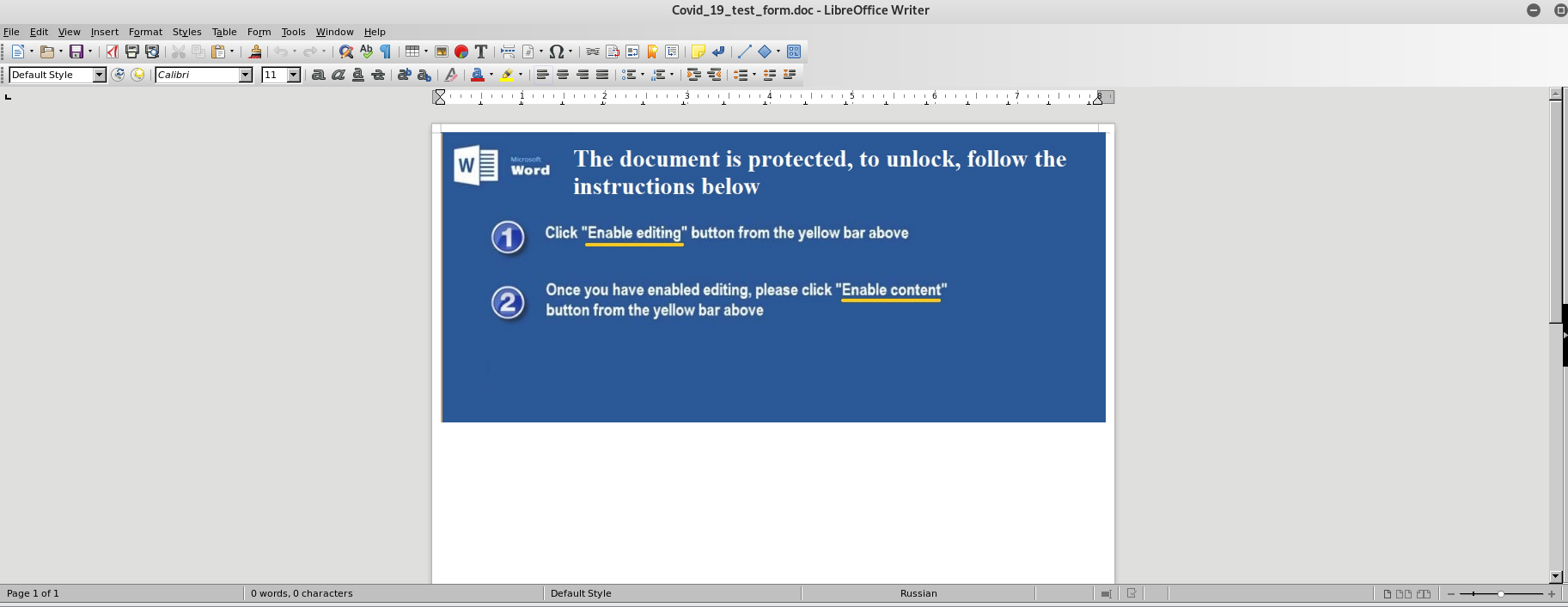

e include come allegato un documento word comunemente nominato “f21368535400.doc”, “Covid_19_test_form.doc”, “guida_coronavirus.doc”, ecc. che, una volta aperto, si presenta in questa maniera:

L’utente viene così ingannato e spinto ad effettuare un download, che una volta partito infetta il dispositivo.

Esempio n°2: Emotet

Emotet è un pericoloso malware il cui obiettivo è infiltrarsi nell’account bancario dell’utente e appropriarsi dei suoi soldi.

Un oggetto tipico di una mail contenente questo tipo di attacco è “Coronavirus countermeasures”.

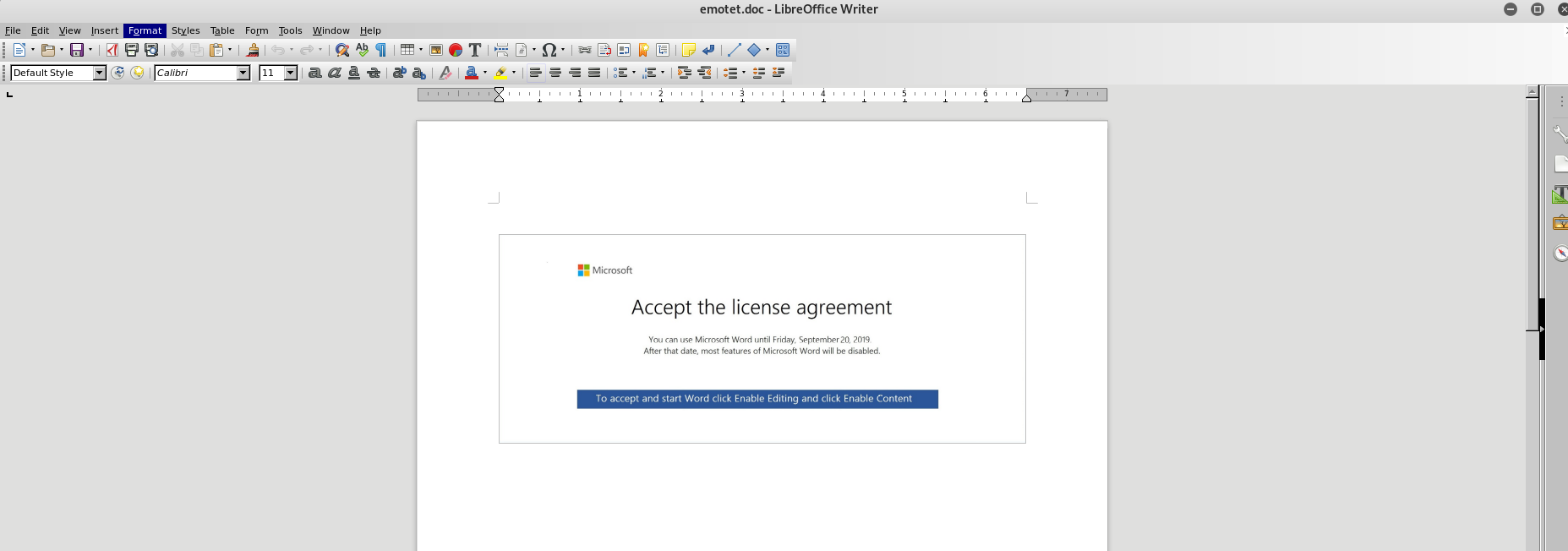

Il documento allegato è sempre un word e mostra un messaggio che tende ad ingannare l’utente con l’accettazione di un license agreement. Anche in questo caso, lo scopo è far partire un download necessario all’infezione della macchina vittima:

Esempio n°3: Ursnif

Ursnif è un virus che mira a registrare informazioni sensibili dell'utente, come sequenze di tasti, accessi / password salvati, attività di navigazione sul web, informazioni di sistema e così via.

Una tipica mail di phishing contenente un attacco di questo tipo prevede un oggetto di questo tipo: “Invio COPIA Ordine/Fattura: Procedure x Coronavirus”.

L’allegato è questa volta un file Excel che, come gli altri, contiene una macro VBA, cioè una parte di codice necessario ad automatizzare azioni molto ripetitive e che ha l'obiettivo ultimo di infettare e diffondere il malware.

In situazioni come queste, le precauzioni in qualità di utente che consigliamo di adottare sono quelle più semplici ma non per questo banali:

- controllare l’indirizzo del mittente per rendersi conto se sia o meno plausibile sfruttare tool online per verificarne la reputazione nel caso in cui non lo si conosca, ad esempio: Cisco Talos; Senderscore; MxToolbox;

- non scaricare file in allegato o file a cui si viene condotti tramite link, se proprio necessario sfruttare piattaforme che effettuano gratuitamente l’analisi di file, come Virustotal;

- non cliccare link senza essersi prima accertati della bontà dell’e-mail;

- chiedere a qualche collega se ha già ricevuto una mail dello stesso tipo o informarsi su Internet circa campagna caratterizzate dallo stesso oggetto dell’e-mail ricevuta.

L’analisi tecnica completa di CybergON è consultabile a questo link:

https://blog.cybergon.com/posts/phishing-ai-tempi-dello-smartworking-un-report/

***

CYBERGON

CybergON è la nuova business unit dedicata alla sicurezza informatica con la quale Elmec ha consolidato l’esperienza del suo Security Operation Center nel mondo dell’Information Technology. CybergON organizza la difesa dei sistemi delle aziende con l’obiettivo di proteggere l’ecosistema digitale aziendale, a partire dall’asset più importante: i dati. Un team di 16 specialisti svolge attività di intelligence, analisi, prevenzione e risposta degli attacchi informatici in modalità 24/7. www.cybergon.it

ELMEC INFORMATICA

Elmec Informatica SpA con 700 dipendenti, un fatturato di 114 milioni di euro, 10 sedi in Italia (6 a Brunello, una a Gazzada, una a Brescia, una a Padova e una a Parma) e una in Svizzera, è managed services provider di servizi e soluzioni IT per le aziende e offre una copertura internazionale in oltre 100 Paesi. Fondata nel 1971 da Clemente Ballerio e Cesare Corti per l’attività di elaborazione meccanografica, oggi il provider italiano implementa progetti innovativi che migliorano i processi IT delle aziende: dalla fornitura e i servizi per i device, alla gestione dei sistemi e del network. www.elmec.com

Ufficio Stampa Elmec

Sara Loprete

Sara.Loprete@elmec.it

Mobile +39 3488417632

Mirandola Comunicazione

Marta Ciurli

marta.ciurli@mirandola.net

+39 3208858525

Marco Ferrario

marco.ferrario@mirandola.net

+39 3207910162

Caricato il 07/05/2020

Organizzazione

Settori

- Tecnologia

Coronavirus | Il digitale al servizio dei cittadini

Coronavirus | Il digitale al servizio dei cittadini